SeeWhat'sNext

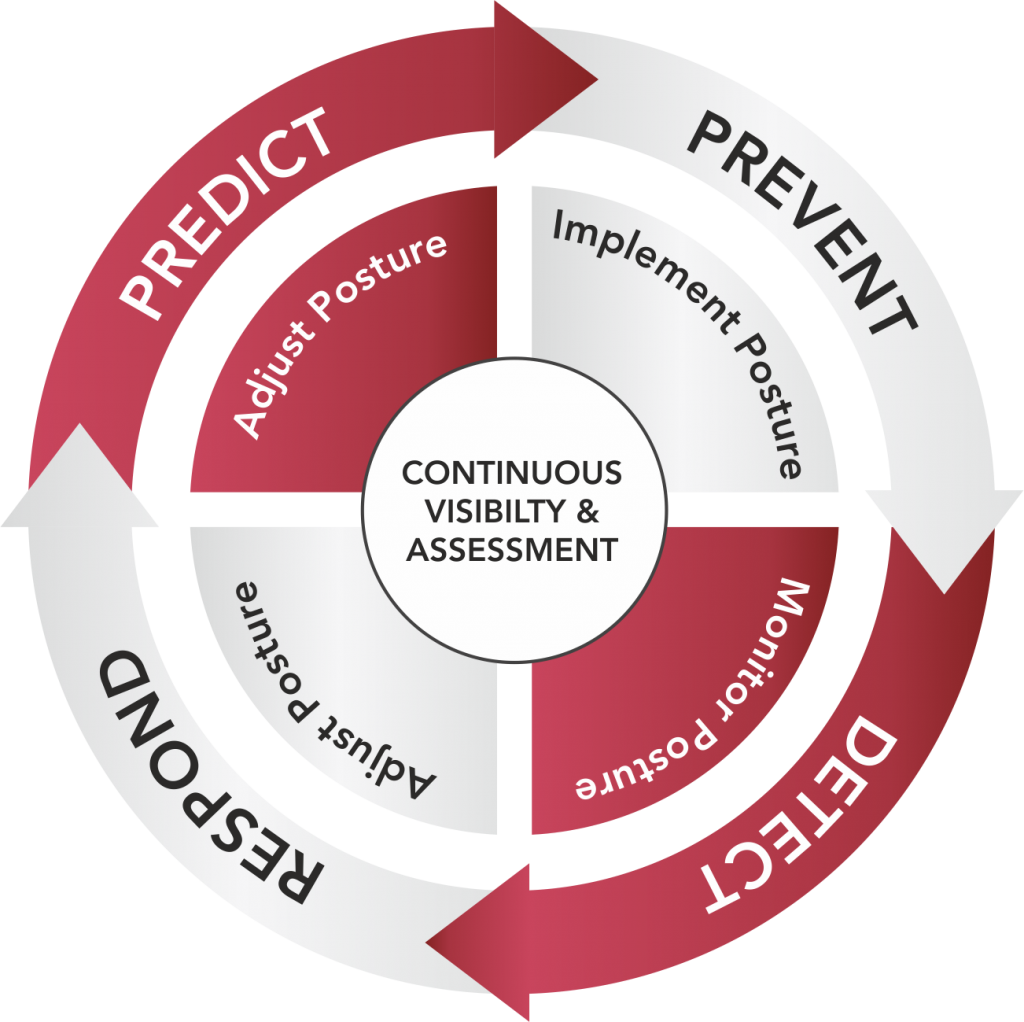

SECROMIX ile TAM GÜVENLİK

- Vulnerability & Assets Management

- Threat Intelligence Services /Platform

- Risk Analytics

- Breach & Attack Simulation

- Security Policy Management

- Enpoint Forensics

- Security Orchestration, Automation Response (SOAR)

- Network Forensics

- Application Control

- DNS Protection

- Enterprise Firewalls

- Network Access Control

- Web / Email Gateways

- Data Loss Prevention

- Endpoint Protection Platforms

- Endpoint Detection

- User & Entity Behavior Analytics

- Network Traffic Analysis

- Deception Technologies

- SIEM

- Use Case Library

- TLS Decryption Platforms

Biz kimiz?

Biz sadece şirketinizi ya da bilgilerinizi korumuyoruz. Günümüzün veri dünyasında dijital güven oluşturmak için siber güvenlik mekanizmalarını kullanarak değer yaratıyoruz.

Firmamız SecroMix markasıyla, uç nokta güvenliği, veri kaybı önleme, SIEM, SOC, yazılım güvenliği, yedekleme ve felaket kurtarma altyapı çözümlerini alanlarında müşterileriyle iş birliği yaparak gerçekleştirmektedir.

Neden SecroMix

Müşterilerimize başarılı bir şekilde bir siber güvenlik ve veri gizliliği stratejisi geliştirmek için endüstri, teknoloji, mevzuat ve iş nüansları hakkında derinlemesine bilgi ile komple çözüm sağlamaya devam ediyoruz.

Etkili bir bilgi güvenliği sistemi oluşturmanın mevcut sistemlerin güvenlik açığı analiziyle başladığını biliyoruz. SecroMix, çeşitli düzeylerdeki işletmelerde bilgi güvenliği sistemleri oluşturma konusunda uzman kadrosu (CEH, LPT sertifikalı) ile geniş deneyime sahiptir.

Secromix ürünlerimiz

Siber saldırganlardan her zaman bir adım önde olmak için SecroMix farklı yelpazede yüksek kalitede birçok Siber güvenlik ürününü sizlerle buluşturuyor. Siber saldırılardan korkmadan geleceğe ümitle bakmak için SecroMix Siber güvenlik ürünleri ile cihazlarınızı ve son kullanıcılarınızı sürekli koruma altına alın, kendinizi güvende hissedin.

Hizmetlerimiz

- Uç nokta güvenliği

- Veri kaybı önleme

- Veri Sınıflandırma

- SIEM

- Yazılım güvenliği

- Yedekleme çözümleri

- Felaket kurtarma çözümlerini

- NAC

- PAM

- EDR

- DLP

- Antivirus

- Firewall

- WAF (Web Application Firewall)

- IPS / IDS,

- DDOS Protection,

- Siber İstihbarat

- Kimlik ve Erişim Yönetimi

- Güvenlik karnesi

- Zafiyet tarama

soc

yazılım güvenliği

sızma testleri

red team

ıso 27001

pcı dss

gap

SPICE

KVKK

Kimlere hizmet veriyoruz?

Güvenlik açıklarını ararken, bilgisayar korsanları araçlarını ve taktiklerini sürekli olarak değiştiriyor. Dijital güvenlik önlemlerinizin işe yarayıp yaramadığını anlamak için bunları güç açısından test etmeniz gerekir. Sızma testinin temel amacı, istemcinin altyapısında ve uygulamalarında, saldırganlar tarafından potansiyel olarak yararlanılabilecek güvenlik açıklarını bulmaktır.

Bankalar ve finans kurumları gibi birçok kurumlar için sızma testi zorunlu bir prosedürdür. Fakat yine birçok ticari kuruluş ve devlet kuruluşu, sistemlerinin iyi korunmasını sağlamak için bu kontrolleri düzenli olarak gerçekleştirir.

Testler alanında profesyonel ekibimiz tarafından yapıldığı için saldırganlar tarafından yapılabilecek saldırılar ve açıkları kapatmak için gerekli ayarlamalar konusunda uzmandır. Nihai raporda müşteri, güvenlik açıklarının bir listesini ve bu güvenlik açığının keşfedilmesine ve kullanılmasına yol açan tüm adımları görür.

hastaneler

Banka ve Finans Kuruluşları

ulaştırma ve taşımacılık

Telekominikasyon

kurumsal şirketler ve holdingler

ıt şirketleri

devlet kuruluşları

ticari işletmeler ve üretim tesisleri

enerji kurumları

Güvenlik testleri

Sızma Testleri, şirketinizin bilişim sisteminin hacker saldırılarına karşı ne kadar korunduğunu kontrol etmeyi sağlayan testlerdir. Bu testler ile şirketinizin bilişim faaliyetlerini sabote etmek amacıyla kötü niyetli kişiler tarafından yapılabilecek olası saldırılar önlenmeye çalışılır.

-

Penetrasyon Sızma Testi

-

Web Uygulamaları Sızma Testi

-

Mobil Uygulama Sızma Testİ

-

DOS DDOS Testi

-

Kablosuz Ağ Sızma Testi

-

Red / Blue Team Sanal Tatbikat

-

Sosyal Mühendislik Testi

-

EKS-SKADA Sızma Testi

-

Stres Yük Testi

-

Kaynak Kod Analizi

Eğitimlerimiz

- Sosyal Mühendislik

- SIEM Eğitimi

Siber Olaylara Müdahale - Beyaz Şapkalı Hacker Eğitimi

- Bilgisayar Adli Bilişim Temelleri

- ISO 27001 Bilgi Güvenliği

- Farkındalık Eğitimi

- Ağ Adli Analiz Eğitimi

- Yöneticiler İçin Bilgi Güvenliği Eğitimi

- Sistem Güvenliği Eğitimi

- SQL Server Eğitimi

- Oracle Eğitimi

- Microsoft Sistem Güvenliği Eğitimi

- Linux Güvenliği Eğitimi

- Aktif Ağ Cihaz Güvenliği Eğitimi

- TCP / IP Ağ Güvenliği Eğitimi

- Web Uygulamaları Güvenliği Eğitimi

- Güvenli Yazılım Geliştirme Eğitimi

Çözüm ortaklarımız

Dünya çapında siber tehdit olayları daha yaygın ve karmaşık hale geliyor. Bugün, bir şirketin büyük bir siber olayla karşı karşıya kalması muhtemelen sadece an meselesidir. Siber güvenlik çözümleri artık şirketlerin bel kemiğidir. Güçlü çözüm ortaklarımız ile tüm sistemleriniz ve son kullanıcılarınız sürekli korunurken ticari itibarınız güvende kalır.

SecroMix çözüm ortakları, müşterilerin sistemlerini korumaya yönelik vizyoner bir yaklaşım sergileyen uzman siber güvenlik hizmetleri ve çözümleri sunar.