BT altyapısının güvenliğini değerlendirme ihtiyacı, bilgisayar sistemleriyle neredeyse aynı anda ortaya çıktı. Geçen yüzyılın ortalarında, bilim adamları bilgisayar sistemlerine saldırıların mümkün olduğunu varsaymaya başladılar ve 1988’de Robert Morris Jr., genel tahminlere göre 96 milyon dolarlık hasara neden olan ilk büyük ağ solucanını yarattı. Sonra insanlar, bilgisayar saldırıları tehdidini ciddi olarak düşünmeye başladı.

1992 yılında, bir şirkette bilgi güvenliği yönetimi kurallarını içeren ilk belge ortaya çıktı ve daha sonra bu bilinen ISO/IEC 17799 standardına dönüştü. Bu belgeye dayanarak, tutarsızlıkları belirlemek için denetimler yapılmaya başlandı. Ancak bu denetimler, şirketteki bilgi güvenliği sistemlerinin kağıt üzerinde belirlenen gerekliliklere (politikalarda, düzenlemelerde) uyduğundan ve gerçek siber tehditlere karşı koruma sağlamadığından emin olmaya yardımcı oldu. Dahası, denetimin kendisi esas olarak bir çalışan anketi şeklinde gerçekleştirildi.

On yıl sonra, toplumu meydana gelebilecek olayları bulma ve bunları önlemek için en uygun yolları belirleme yoluna sokan bir risk değerlendirme metodolojisi ortaya çıktı . İlk başta, risk değerlendirmesi yine yalnızca kağıt üzerinde gerçekleştirildi, ancak daha sonra uzmanlar, riskleri doğru bir şekilde tespit etmek için bilgi sistemlerinin güvenliğinin pratik bir analizini ve sızma testi kavramını hayata geçirmeye başladı.

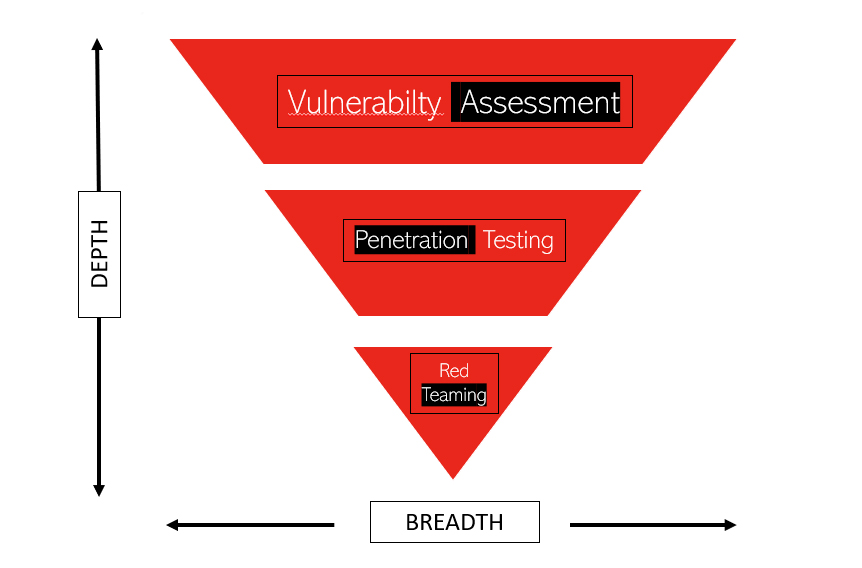

Sızma testi (pentest), bir saldırganın bir şirketin BT kaynaklarına yetkisiz erişim sağlama olasılığının testidir. Sızma testi uzmanları, sistemdeki güvenlik açıklarını arar ve bilgisayar korsanlarının eylemlerini simüle ederek saldırı gerçekleştirme olasılığını gösterir. Bununla birlikte, modern pentestin önemli bir dezavantajı vardır: Her zaman “kırılabilecek” kaynaklar listesiyle sınırlıdır, ancak en önemlisi, gerçek altyapıyı etkilemenin imkansızlığı nedeniyle saldırganın davranış senaryolarında sınırlıdır. Pentesterler için yasak olan eylemlerin bir listesi vardır. Bu kural olarak, sözleşmede belirtilmiştir. Örneğin böyle bir fırsat olsa bile bir banka hesabından bir milyar transfer edemez, termik santralde bir türbini durduramazsınız.

Bu yasaklar, şirketlerin siber saldırıların simülasyonunun yol açtığı geri dönüşü olmayan sonuçlardan korkmasından kaynaklanmaktadır. Bu kısıtlamalar nedeniyle, bir sızma testi genellikle şirketin yerel ağına girerek veya etki alanı yöneticisinin hesabına erişim sağlayarak sonuçlanır. Sadece saldırganların varsayımsal yeteneklerinin bir kanıtı ortaya çıkar. Ve sonra sonuçlarını hakkında rapor yazılır. Bir başka bir dezavantaj da insan faktörünü hesaba katmamaktır.

Red Team modunda sızma testi, gerçek bir saldırının koşullarına yaklaşmanın bir yoludur. Red Team çerçevesinde, bilgi güvenliği uzmanları bir şirkete yönelik hedefli saldırıları simüle ediyor. Sızma testinin aksine bilgi güvenliği hizmeti direnir ve böylelikle siber tehditlere yanıt vermeye hazır olma durumunu artırır.

Siber güvenlik uzmanları arasında Bayrağı Yakala (CTF) yarışmasının bu kadar popüler olmasının nedeni budur. CTF sitelerinde, katılımcılar hizmetlerdeki güvenlik açıklarını arayabilir ve bunları, şirketlerin iş işlevlerini olumsuz yönde etkilemeden diğer ekiplere karşı saldırı vektörleri geliştirmek için kullanabilir. Artı, bu yarışmalar bilgi güvenliği uzmanlarını (araştırmacılar, pentesterler, Red Team ve Bug Hunter üyeleri) eğitmenin harika bir yoludur.

2010 yılına kadar, CTF yarışmaları gerçek hayattan ve altyapıdan uzaktı, güvenlik açıkları yapaydı ve oyunun sonucu işletmeler için uygulanamazdı. İki tür CTF formatı vardır:

- Tek tek sorunları çözmenin ve doğru yanıtlar için puan almanın (“işaretler”) gerekli olduğu görev tabanlı.

- Saldırı – katılımcıların birbiriyle ilişkili olmayan bir dizi savunmasız hizmet (uygulama) ile aynı sunucuları aldığı saldırı savunma. Her ekibin görevi, güvenlik açıklarını bulmak, sunucularında ortadan kaldırmak ve bunları rakiplerden gizli bilgiler (“bayraklar”) elde etmek için kullanmaktır.

Yarışma sırasında katılımcılar, güvenlik açıklarını hızlı bir şekilde bulma ve düzeltme becerilerini geliştirir, bir ekipte çalışmayı öğrenir ve uzman olarak gelişirler. Bugün işverenler, hem pentesterler hem de siber güvenlik ve SOC uzmanları için CTF deneyimini memnuniyetle karşılıyor. Şirketler bile 2015’ten beri Trend Micro , 2016’dan beri Google yarışmalar düzenliyor. Buna ek olarak, herkesin tanınmış şirketlerin hizmetlerini ve ürünlerini test edebileceği ve belirlenen güvenlik açıkları için parasal ödüller alabileceği genel hata ödül programları ortaya çıktı. Örneğin, Apple, çekirdekte kod yürütme ile sıfırıncı gün güvenlik açığı için 1 milyon dolar ödemeye hazır .

Siber çöplüklerin gelişmesiyle birlikte şirketler, kendi altyapılarını olabildiğince doğru bir şekilde modelleme fırsatına sahip olmaya başlıyor, bu da risklerin ve sonuçların değerlendirilmesinin yeni bir düzeye ulaştığı anlamına geliyor. Bilgisayar korsanları saldırı yöntemlerini geliştirdikçe, şirketler güvenlik olgunluklarını artırıyor ve siber olay müdahale tekniklerini uyguluyor. Yöneticilerden pentestlere kadar tüm bilgisayar güvenliği profesyonelleri, becerilerini yapay bir ortamda değil, şirketlerin hem altyapısını hem de iş süreçlerini kopyalayan gerçekçi bir ortamda geliştirir. Bu, yarın düşmanın saldıramayacağı anlamına gelir.